Dicembre 8, 2021 Grafene, Studi scientifici

Possiamo affermare che una percentuale significativa di persone inoculate dai cosiddetti “vaccini” e, in misura minore, di persone non inoculate testate con PCR emettono segnali alfanumerici nella gamma di frequenza corrispondente a quella dell’uso del Bluetooth.

Verso la Tana del Drago : indirizzi MAC rilevabili nella la gamma di frequenza Bluetooth fra gli inoculati

Lo studio che presenterò, effettuato da ricercatori francesi è, per quanto ne so, l’unico lavoro serio ed approfondito sull’emissione di banda Bluetooth da parte dei cosiddetti “vaccinati”.

Credo che valga davvero la pena metterlo in rilievo, perché questo è probabilmente il segnale elettromagnetico che viene chiamato solitamente il “Marchio”.

Un giorno probabilmente non lontano, quando riusciremo ad accedere al server centrale, troveremo la cosiddetta Tana del Drago.

Inoltre vale certamente la pena spendere qualche parola sul simbolo Bluetooth.

Da dove vengono il nome “Bluetooth” ed il corrispettivo simbolo non è certo un segreto.

Inoltre, giusto una piccola precisazione.

Le rune “H” e “B” potranno pure significare “Harald Blatand“.

Ma ogni runa non rappresenta solo una lettera, ma ognuna ha un suo significato ben perciso.

La “H” significa “Hagel”, ovvero grandine, e la “B” sta per “Birke” e così per “Neuanfang/Neubeginn”, ovvero nuovo inizio, cioè reset.

Questo studio è stato reso possibile grazie al sostegno finanziario della LNPLV infovaccin.fr), della EFVV (efvv.eu) e di molti donatori anonimi.

Studio di riferimento

Germán Sarlangue, Julien Devilleger, Philippe Trillaud, Steve Fouchet, Lidwine Taillasson Grégory Catteau (2021). Oggettivazione dell’esistenza di indirizzi MAC rilevabili nella la gamma di frequenza Bluetooth dopo un’inoculazione di terapia antigene COVID e test PCR di rilevamento di COVID = Objectivation de l’existence d’adresse MAC détectables sur la plage de fréquence Bluetooth suite à une inoculation de thérapie antigénique COVID et de test PCR de détection COVID. https://ln5.sync.com/dl/195df4a10/5ab9apq6-q5vgawam-vgr3ktt9-7zr985rh

Introduzione

Da aprile 2021 si sono sempre più diffuse sui social network voci riguardo all’apparizione di segnali di tipo Bluetooth in seguito ad una o più iniezioni dei cosiddetti “vaccini” prodotti dalle seguenti case farmaceutiche : AstraZeneca, Pfizer BioNTech, ModeRNA, Janssen Johnson&Johnson.

Sono inoltre rapidamente circolati numerosi video che hanno evidenziato la comparsa di fenomeni inquietanti, come ad esempio :

Rilevamento di indirizzi MAC da parte di dispositivi Bluetooth in presenza di persone inoculate ed in assenza di qualsiasi dispositivo tecnologico che possa spiegare questo strano fenomeno.

Comparsa di segnali elettromagnetici durante scansioni eseguite sul corpo delle persone inoculate tramite apparecchiature di rilevamento di microchip per gli animali comunemente utilizzate dai veterinari.

https://www.reuters.com/article/factcheck-astrazeneca-bluetooth-idUSL2N2NC2G9

https://www.20minutes.fr/sante/3067959-20210623-coronavirus-non-vaccins-permettent-etre-detecte-bluetooth-gare-videos-trompeuses

Mentre nelle reti di informazione alternative numerosi esperimenti effettuati empiricamente da comuni cittadini sembrano mostrare il contrario.

https://henrymakow.wordpress.com/2021/09/17/le-vaccin-contient-votre-code-barres/

https://echelledejacob.blogspot.com/2021/11/vaccines-et-puce-bluetooth-mise-jour.html

In Francia, il primo esperimento su questo argomento è stato pubblicato da Agoravox.

https://www.agoravox.fr/tribune-libre/article/operation-dent-bleue-235064

Tuttavia, come ha sottolineato Jérôme R., il responsabile della pubblicazione dell’articolo, i risultati ottenuti sono piuttosto discutibili (molti indirizzi MAC non identificati appaiono), quindi sarebbe sbagliato trarre una conclusione affrettata.

L’esperimento era stato compiuto presso un giardino pubblico da cui molti segnali avrebbero potuto essere trasmessi da dispositivi non presi in considerazione.

Inoltre la sua attrezzatura di rilevamento (uno smartphone Archos con sistema operativo Android) potrebbe anche essere oggetto di potenziali difetti.

Naturalmente tutti questi esperimenti, che mostravano solo un possibile risultato finale, non facevano parte di alcun presunto protocollo e non avevano in alcun modo la pretesa di dimostrare alcuna affidabilità nei risultati ottenuti.

In parallelo invece numerosi studi scientifici sono stati effettuati al fine di stabilire la presenza di ossido di grafene (oppure di uno dei suoi derivati) nella composizione dei cosiddetti “vaccini”.

E’ importante in ogni caso sottolineare come il grafene sia attualmente sotto la lente di ingrandimento riguardo le sue praticamente infinite possibilità di utilizzo.

Allo stesso tempo, ci sono numerose richieste ufficiali di brevetto per lo sviluppo di nanotecnologie impiantate nel corpo umano come nanosensori, o per vari dispositivi che utilizzano onde elettromagnetiche al fine di controllare o quanto meno influire nel comportamento.

https://patents-google-com.translate.goog/patent/US4717343?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

https://patents-google-com.translate.goog/patent/US3951134?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

https://patents-google-com.translate.goog/patent/US5159703?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

https://patents-google-com.translate.goog/patent/US5507291?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

https://patents-google-com.translate.goog/patent/US6017302?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

https://patents-google-com.translate.goog/patent/US6052336?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

https://patents-google-com.translate.goog/patent/US6506148B2/en?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

https://patents-google-com.translate.goog/patent/US10300240B2/en?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

https://patents-google-com.translate.goog/patent/US5629678A/en?_x_tr_sl=auto&_x_tr_tl=fr&_x_tr_hl=fr

Infine, di fronte alla segretezza della composizione delle cosiddette inoculazioni e dell’impunità negoziata nei confronti dei governi di tutto il mondo da Big Pharma per quanto riguarda possibili effetti collaterali non preventivamente verificati precedentemente, alcuni studi hanno evidenziato risultati davvero preoccupanti dal punto di vista etico/scientifico :

https://it.nuda-verita.com/nanorouters-nei-cosiddetti-vaccini/

https://it.nuda-verita.com/reti-di-nanosensori-senza-fili/

https://it.nuda-verita.com/reti-di-nanocomunicazione-wireless/

https://drive.google.com/file/d/1M5T_pa4d87vznN0r0IUpjrSb07sqO9vh/view

Hardware e configurazione tecnica del software utilizzato

Per questo esperimento è stato scelto di utilizzare un’antenna Ubertooth One di Great Scott Gadgets :

Connettore RP-SMA (per collegare l’antenna Bluetooth)

Modulo di trasmissione senza fili CC2400 Full duplex 2.4 GHz

Modulo frontale RF CC 2591

Microcontroller LPC175x ARM Cortex-M3

USB 2.0 Full-Speed

Supporto Bluetooth e Bluetooth a bassa energia

Amperaggio approssimativo di 220mA

Questa antenna può inviare e ricevere pacchetti a 2,4 GHz, che è la frequenza del Bluetooth, ma può anche visualizzare il traffico Bluetooth in tempo reale in modalità monitor.

Il dispositivo è paragonabile a un modulo Bluetooth di classe 1, cioè ha una potenza massima di 100 mW (20 dBm) ed una portata di 100 metri senza ostacoli.

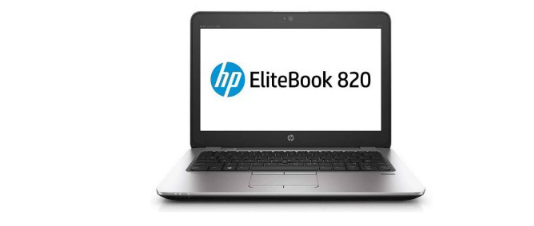

Per quanto riguarda il computer portatile, questa la configurazione scelta :

Processore Intel Core I7-6600U (2.6 Ghz)

Memoria RAM: 16 GB DDR3

Intel HD Graphics 520

Hard Disk SSD da 240 GB

Il sistema operativo utilizzato – Kali Linux 2021-3 – è stato scaricato da https://kali.download/base-images/kali-2021.3/kali-linux-2021.3-installer-amd64.iso.torrent come file ISO, ed è stato caricato su di una chiavetta USB standard da 32 GB come una normale bootabledisk image utilizzando il software Rufus (https://rufus.ie/fr/).

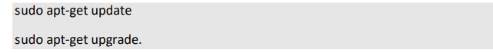

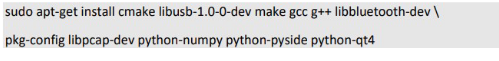

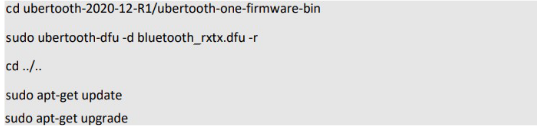

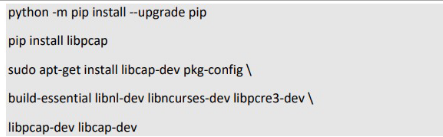

Una volta che il sistema operativo Kali Linux è stato installato sul portatile, è stato eseguito immediatamente un aggiornamento del sistema operativo :

Dopo che non è stato rilevato alcun conflitto, il portatile è stato riavviato.

Ubertooth è un progetto open source, disponibile su GitHub.

I pacchetti sono quindi liberamente scaricabili.

Seguito poi dal comando classico di Linux.

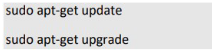

Abbiamo poi proceduto a installare l’ultima versione di Libbtbb.

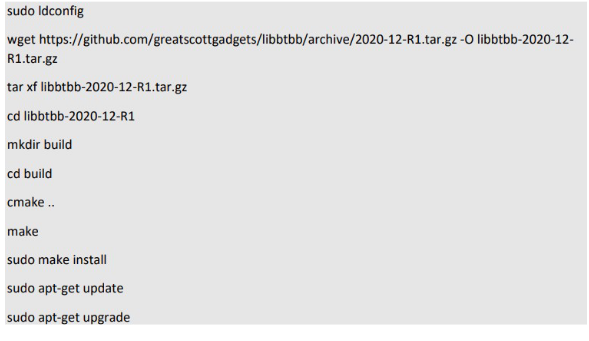

Seguita dall’installazione di Ubertooth tools.

Abbiamo poi proceduto ad aggiornare il firmware di Ubertooth One.

Ed eseguito il controllo sull’ultima versione disponibile con il seguente comando.

![]()

Che ha rimandato indietro la seguente risposta.

![]()

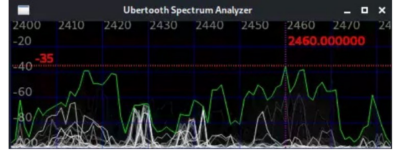

In questo modo abbiamo collegato l’antenna Bluetooth alla scheda madre di Ubertooth per poi inserirla in una porta USB del portatile, eseguendo in seguito il seguente comando.

![]()

Che ha aperto la seguente finestra.

A questo punto il dispositivo è correttamente configurato e funzionante.

Quindi è stato possibile chiudere la precedente finestra e procedere all’installazione dei plugin necessari.

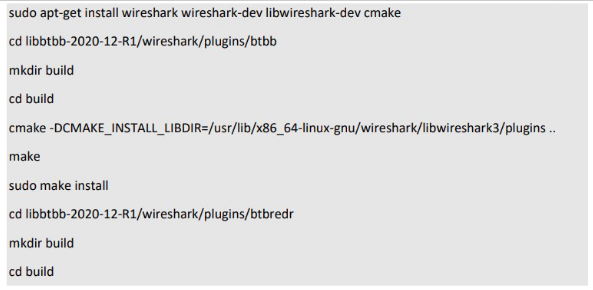

Abbiamo iniziato installando i plugin di WireShark.

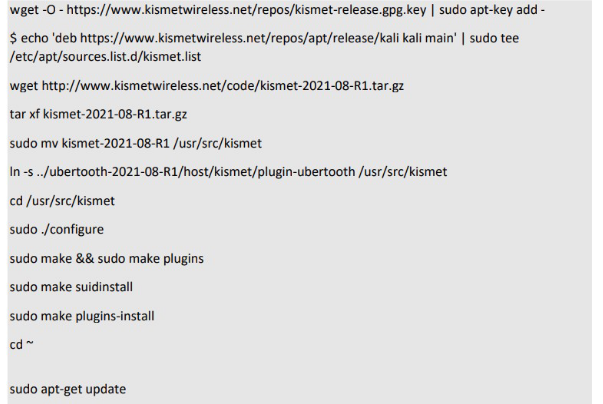

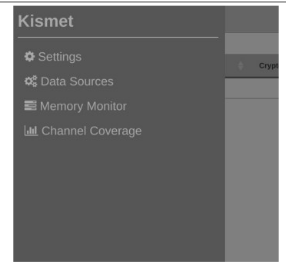

Poi abbiamo proceduto a configurare Kismet.

Per fare questo abbiamo iniziato rimuovendo tutte le configurazioni predefinite nel sistema.

![]()

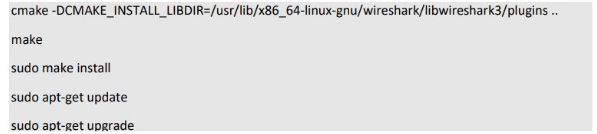

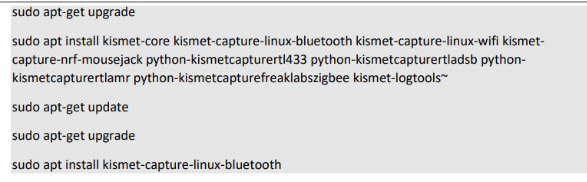

Al solito abbiamo poi proceduto ad installare ed aggiornare i pacchetti necessari.

Installando così l’ultima versione di Kismet.

Abbiamo resettato il sistema, con i soliti controlli, e poi lanciato kismet tramite il seguente (classico) comando.

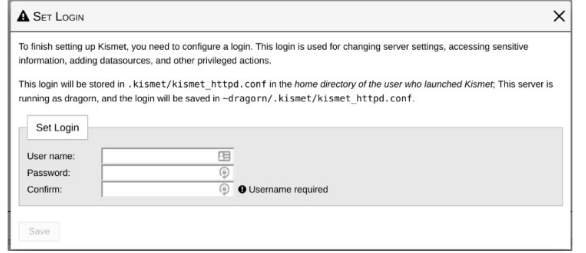

![]()

Si apre una finestra che ci chiede di definire una login ed una password.

Come abbiamo immediatamente fatto.

Poi abbiamo selezionato Ubertooth one nell’elenco Data Sources.

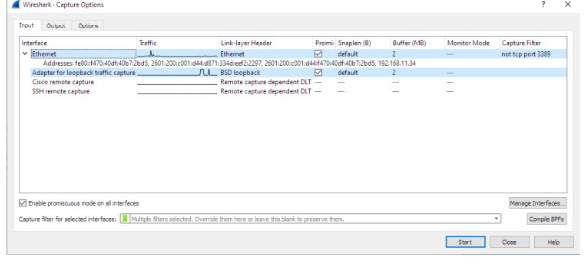

Dopo avere testato la applicazione, abbiamo poi configurato Wireshark in modo da abilitare la cattura dei pacchetti Bluetooth.

Per fare questo abbiamo impostato una pipe.

![]()

E poi lanciato Wireshark tramite il solito comando.

![]()

Nella finestra che si è aperta abbiamo cliccato su Capture -> Options-> Manage interfaces -> Pipe ->New , dove abbiamo inserito il campo “pipe”.

![]()

Infine sul terminale abbiamo inserito il comando.

![]()

Nelle risorse abbiamo scelto Bluetooth e lanciato il programma : perfettamente funzionante.

Test preliminari

Il 16/10/2021 verso le 09:30 abbiamo effettuato delle prove preliminari in un campo aperto vicino al comune di Chabournay.

Le coordinate GPS esatte sono : 46°44’49.6”N 0°13’32.0”E.

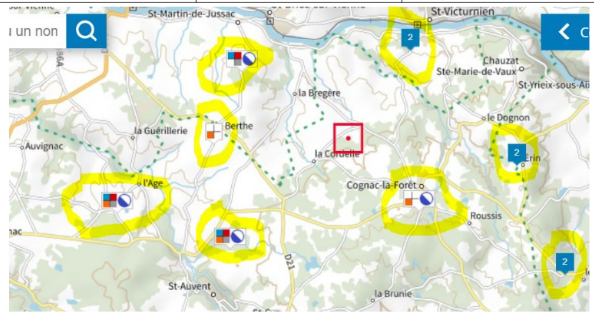

Il cerchio rosso segna la posizione esatta dove è stato installato il punto di rilevamento.

Processo di Pre-test

L’antenna è collegata, ed i server attivati.

Il protocollo si avvia.

I candidati partono dal punto blu e seguono il percorso (piccoli punti verdi) verso la postazione di rilevamento (punto rosso).

In un certo numero di casi i segnali Bluetooth si attivano spontaneamente ad una distanza di circa 30 metri dalla postazione (punto viola).

Il pre-test è conclusivo e funzionale, permettendo la convalida del protocollo di test previsto per il giorno successivo.

Luogo di svolgimento dell’esperimento

L’esperimento avrà luogo il 17/10/2021 nel comune di Cognac La Forêt.

La posizione Cartoradio dà la seguente topografia.

I diversi siti evidenziati corrispondono ad antenne relè le cui caratteristiche sono disponibili in questo link.

Una ricognizione della zona ci porta ad installare l’attrezzatura di rilevamento nel luogo indicato sulla mappa.

Preparazione tecnica dell’esperimento

Le telecamere vengono accuratamente impostate ed il personale che opererà nella zona di rilevamento ha ricevuto le seguenti istruzioni :

Nessun telefono cellulare

Nessun orologio collegato

Nessun dispositivo collegato (cuffie, auricolari…)

Una volta soddisfatti questi prerequisiti, sono stati effettuati i seguenti test più volte e di seguito :

Da soli e senza attrezzatura

Da soli con l’attrezzatura spenta

Da soli con l’attrezzatura della telecamera accesa

Le telecamere e le apparecchiature audio sono state cablate ed i sistemi di trasmissione sono stati tutti disabilitati.

Dopo aver verificato queste impostazioni, sono stati successivamente effettuati due step ulteriori per certificare la totale assenza di segnale rilevato.

Svolgimento dell’esperimento

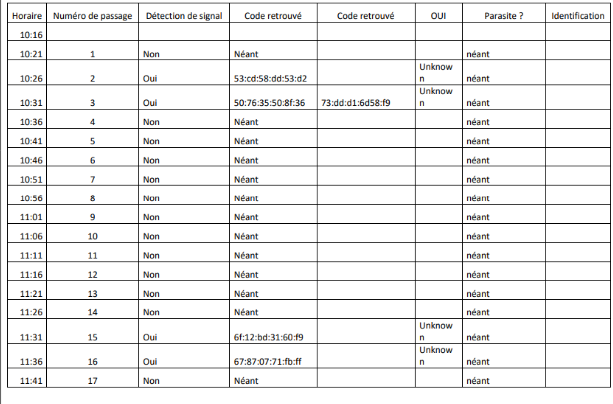

Allo stesso tempo, i partecipanti sono stati raggruppati nell’area di accoglienza (vicino al parcheggio) ed hanno ricevuto un questionario da compilare.

Hanno ricevuto tutti le medesime istruzioni, ed una persona ha controllato fisicamente l’esecuzione delle istruzioni.

Uno per uno seguono il percorso identificato in viola come “percorso dei volontari”.

I punti viola segnano i luoghi dove sono apparsi i diversi segnali.

Risultati ottenuti

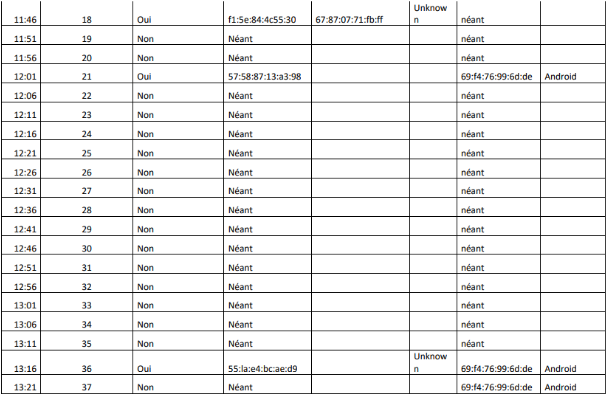

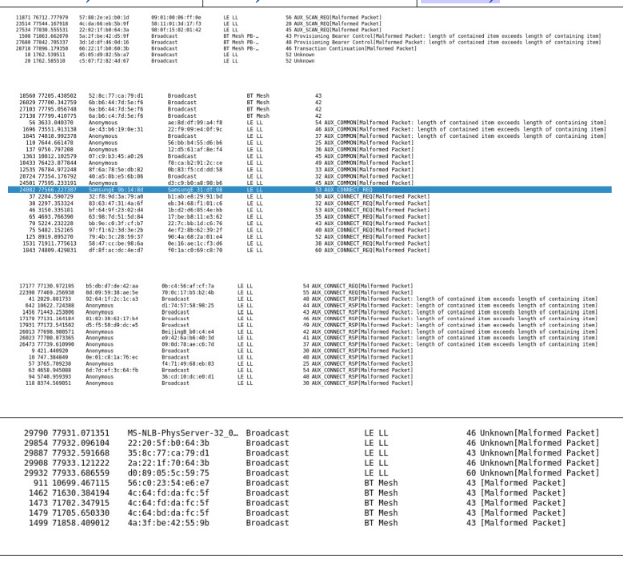

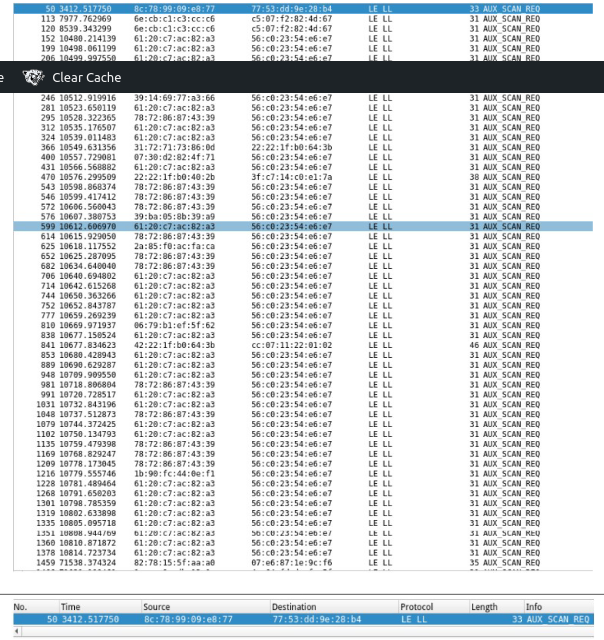

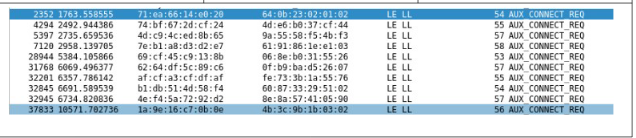

La tabella seguente mostra l’ordine di visualizzazione dei segnali.

Analisi dei risultati ottenuti

Le prime conclusioni riguardo quest’esperimento sono riportate nelle seguenti tabelle riassuntive.

Questo esperimento mette quindi indiscutibilmente in evidenza i seguenti elementi :

Nessuna persona non inoculata e non testata dà segnali

Alcune persone iniettate danno segnali (circa il 40% dei casi)

Alcune persone non inoculate e testate danno segnali (circa il 50% dei casi)

Ricerche addizionali

Alla luce di questi risultati sono rimaste diverse incertezze :

Tempo di misurazione

Potenziali interazioni con l’ambiente elettromagnetico

Interazioni sociali

Rilevabilità dei segnali da parte dei soggetti non “inoculati”

Un nuovo esperimento è stato quindi effettuato in data 07/11/2021, ma in un luogo diverso.

Questa nuova posizione ha il vantaggio di essere stato effettuato all’interno di grotte sufficientemente a tenuta d’aria per agire come una gabbia di Faraday.

Svolgimento del secondo esperimento

Il primo giorno i partecipanti sono stati raggruppati in una tenda di accoglienza situata nella parte superiore del terreno a più di 50 metri dall’ingresso principale delle grotte.

Sono state fornite a tutti le stesse istruzioni e la stessa rigorosa vigilanza è stata osservata per quanto riguarda il rispetto delle istruzioni medesime.

La distribuzione dei partecipanti è stata la seguente :

2 persone non inoculate non testate

7 persone non inoculate e testate

8 persone inoculate

All’interno della grotta è stata effettuata una scansione in precedenza che ha mostrato una completa assenza di traffico Bluetooth.

L’esperimento si è svolto in due giorni.

Giorno 1

Erano presenti 16 candidati, distribuiti nel seguente modo :

2 persone non inoculate non testate

6 persone non inoculate e testate

8 persone inoculate

Giorno 2

Era presente un candidato non inoculato e testato

Durante questi due giorni, è stato applicato il seguente protocollo :

Ogni candidato si è identificato in anticipo, nella tenda, ed a cui viene fornito un numero di passaggio

Ogni 20 minuti, un nuovo candidato entra nella grotta dove sono state installate le apparecchiature di scansione e trascorre 20 minuti nella grotta per la rilevazione di eventuali segnali Bluetooth

Risultati del secondo esperimento

Giorno 1

I candidati si susseguono uno dopo l’altro.

Solo un indirizzo MAC è stato registrato : c4:df:27:f9:45:b5

Una persona inoculata con due dosi.

Giorno 2

È presente solo un candidato.

Si tratta di una persona che non è stata inoculata ma che è stata sottoposta a test PCR (circa 70 test)

Due indirizzi MAC appaiono simultaneamente con riferimenti quasi identici : 4c:64:fd:da:fc:5f e 4c:64:fd:da:fc:9f

Alla luce di questi risultati, abbiamo deciso di continuare l’esperimento.

Abbiamo spento e poi riacceso il server Kismet.

I segnali catturati non sono più rilevati.

Siamo poi saliti sull’altopiano, sotto la tenda, per verificare se il segnale potesse riattivarsi in un ambiente meno protetto.

Dopo 20 minuti di scansione non è apparso alcun nuovo segnale.

Abbiamo poi chiesto al partecipante all’esperimento di eseguire alcuni esercizi fisici al fine di verificare una potenziale relazione tra la sua energia corporea rilasciata ed una possibile attivazione del segnale.

Dopo 20 minuti di scansione non abbiamo rilevato nessun nuovo segnale.

Abbiamo quindi chiesto ad un membro del team di avvicinare verso quest’ultimo partecipante in modo graduale un telefono cellulare (di marca Samsung) per iniziare a verificare eventuali interazioni fra la persona ed il dispositivo mobile.

Nessuna attività particolare è stata rilevata quando il telefono era spento.

Abbiamo ripetuto l’esperimento con il portatile in modalità aereoplano.

Ancora nessuna attività particolare rilevata.

Abbiamo ripetuto l’esperimento con il portatile in modalità normale, Bluetooth off

Ancora nessuna attività particolare rilevata.

Abbiamo poi attivato il bluetooth del dispositivo del candidato.

Il bluetooth viene rilevato, il traffico normale ha luogo, nessun indirizzo MAC sospetto appare.

Abbiamo poi portato un secondo cellulare (anche questo di marca Samsung) in modalità normale, con il suo Bluetooth attivato.

I dispositivi comunicano tra loro, non appaiono ulteriori indirizzi MAC.

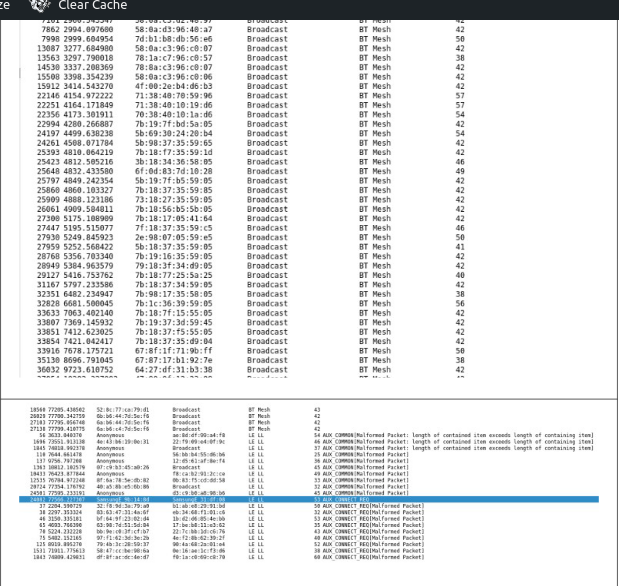

Infine, per recuperare ulteriori dati, abbiamo continuato a scansionare il traffico nell’ambiente circostante.

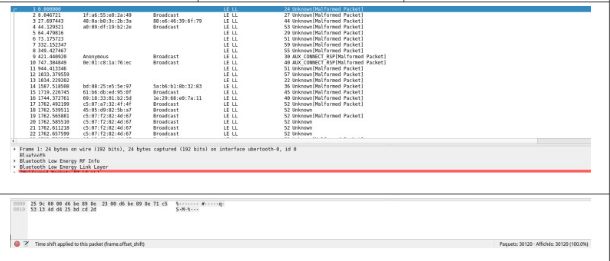

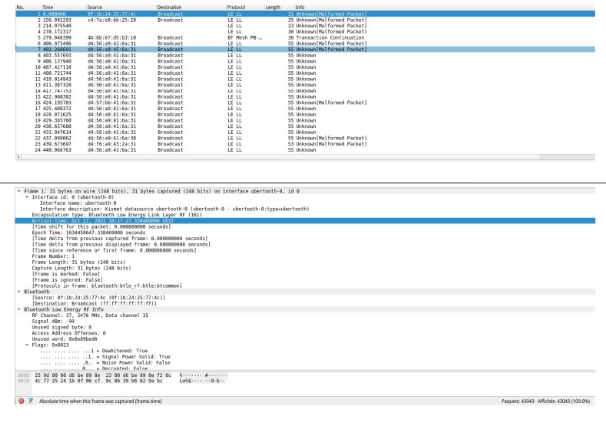

Il partecipante all’esperimento è entrato di nuovo in casa, dove erano presenti 6 telefoni cellulari in diverse condizioni ed un internet box con 2 relè wifi.

Abbiamo gradualmente spento tutti i dispositivi e poi li abbiamo riaccesi uno per uno.

Va notato anche che fra tutti i candidati presenti quest’ultimo era l’unico testato tramite PCR.

Notiamo un normale traffico che corrisponde a scambi di dati tra i diversi dispositivi.

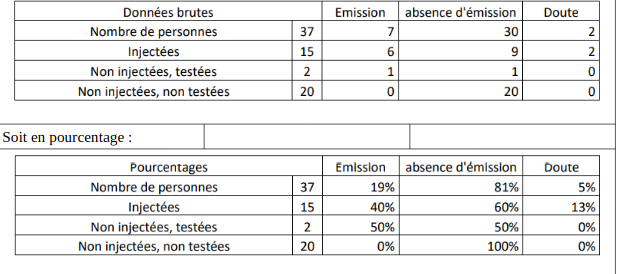

C’è anche un numero significativo di frames non validi e di pacchetti sconosciuti o non interpretabili con il software WireShark.

Possiamo quindi ragionevolmente concludere che sia le persone inoculate che quelle testate emettono segnali al di fuori di qualsiasi attivazione indotta da un campo elettromagnetico ambientale.

Tuttavia, questi segnali non sembrano essere costanti nel tempo e la loro attivazione sembra dipendere da condizioni che rimangono da definire.

(Vedi conclusioni e prospettive nel parametro successivo).

Analisi dei nuovi risultati ottenuti

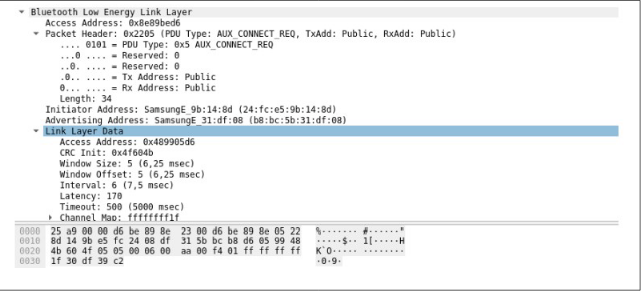

Durante questi nuovi esperimenti siamo stati in grado di osservare e catturare gli scambi (frames) emessi da dispositivi sconosciuti in luoghi senza alcun segnale.

Poiché non avevamo l’attrezzatura necessaria per un’analisi completa di tutte le frequenze, abbiamo utilizzato Ubertooth.

Questo ci ha permesso di scansionare tutte le frequenze utilizzate dal protocollo Bluetooth.

BTLE versione 5 ha 40 canali che sono stati scansionati a turno ad intervalli regolari.

Il protocollo Bluetooth BTLE è comunemente usato per molte applicazioni e quindi ci siamo proposti di utilizzare i protocolli classici normalmente utilizzati da questa tecnologia.

Esistono comunque molte altre risorse, ad esempio

Volume di informazioni acquisite

Durante il primo esperimento, 37 partecipanti hanno preso parte in successione, ottenendo la cattura di un totale di 43043 frames.

Durante il secondo esperimento supplementare, 17 partecipanti hanno preso parte in successione, il che ha permesso la cattura di un totale di 30120 frames.

Questo ci dà un totale di 73163 frames recuperati in 6,5 ore di scansione da 34 persone (persone non inoculate e non testate escluse).

Prime analisi del protocollo

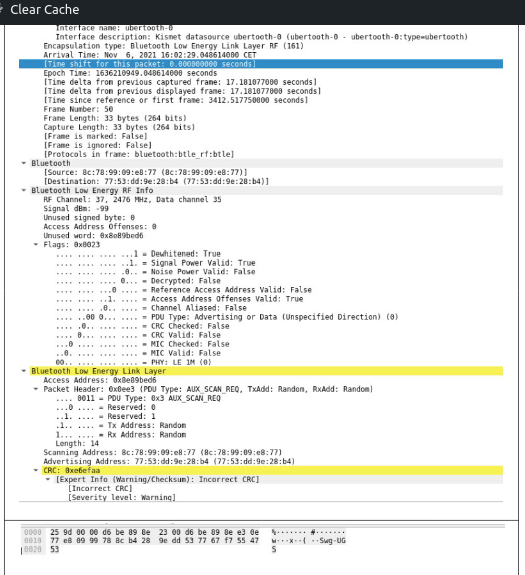

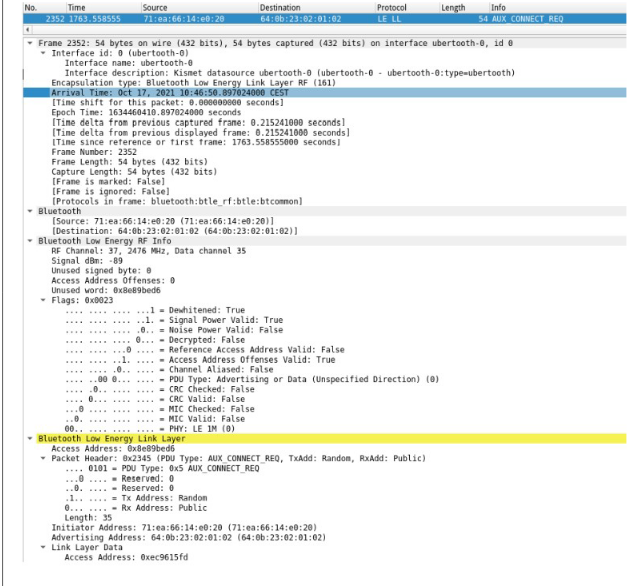

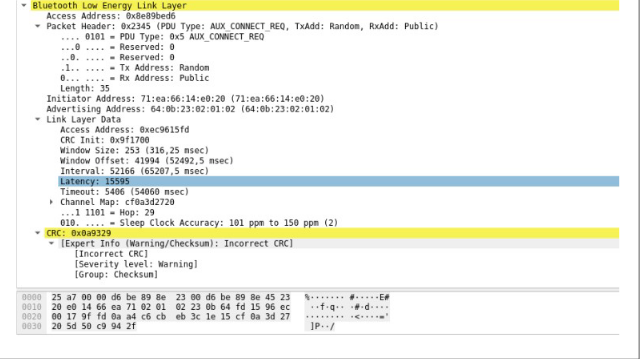

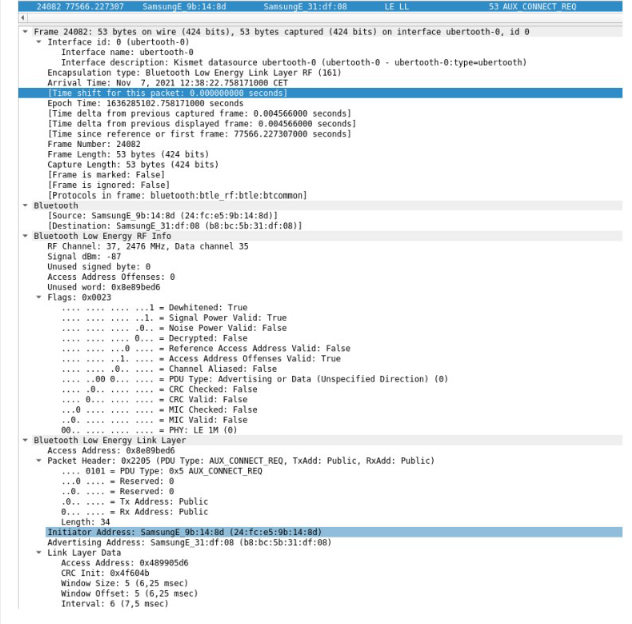

Tra questi frames, la maggior parte dei quali sono deformati secondo i formati normalmente rilevati dal software WireShark, il che indica almeno una personalizzazione dello stack di protocollo, troviamo pacchetti coerenti con il protocollo Bluetooth per messaggi del seguente tipo :

Messaggi BT MeSH

Messaggi BTLE AUX_SCAN

Messaggi AUX_CONNECT

Messaggi sconosciuti (o messaggi non riconosciuti ed interpretati da Wire Shark)

Pacchetti corrispondenti ai messaggi BTMeSH

Pacchetti corrispondenti ai messaggi BTLEAUX_SCAN

Pacchetti corrispondenti a messaggi AUX_CONNECT

Pacchetti corrispondenti a messaggi sconosciuti (o non interpretabili come tali dal software Wire Shark)

Conclusioni e prospettive

Da questi risultati possiamo affermare che una percentuale significativa di persone inoculate dai cosiddetti “vaccini” e, in misura minore, di persone non inoculate testate con PCR emettono segnali alfanumerici nella gamma di frequenza corrispondente a quella dell’uso del Bluetooth.

Questa percentuale dovrà essere affinata da studi futuri per evidenziare il potenziale impatto dei seguenti fattori :

Marca del prodotto iniettato

Profilo del richiedente (Numero di inoculazioni ricevute e data dell’ultima inoculazione)

In relazione a questi segnali appaiono numerosi frames che non sono attualmente interpretabili dal software WireShark.

Una caratteristica comune di questi frames è il basso livello di dBm.

Tra le probabili spiegazioni del carattere incompleto o addirittura non interpretabile di questi frames, si possono analizzare alcune ipotesi :

Una modulazione diversa da quella solitamente usata per i classici protocolli BTLE

Una serie di azioni programmate su salti di canale (all’interno e/o all’esterno della gamma di frequenza Bluetooth)

C’è una chiara prevalenza dei segnali emessi in un ambiente all’esterno (quindi con attività elettromagnetica) rispetto ai segnali emessi in un ambiente senza attività elettromagnetica.

Ulteriori test dovranno quindi confermare questa analisi ed identificare i fattori scatenanti dei segnali al fine di specificare la loro natura e, soprattutto, la loro o le loro funzionalità.

Questi segnali alfanumerici non sono costanti nel tempo e la loro comparsa è di breve durata.

Può evidentemente esistere un calendario programmato (fisso o casuale, a seconda dei fattori scatenanti come le interazioni sociali) dietro queste apparizioni.

Molti altri esperimenti saranno necessari senza ombra di dubbio in modo tale da acquisire dati sufficienti per identificare ridondanze, cicli, schemi.

Traduzione e rielaborazione a cura di Veronica Baker

![Super Armi energetiche. Il ruolo di HAARP Screenshot 2021-10-22 at 13-00-51 Microsoft Word – Ppr2018 0053ma-Shesspari docx – Sheshpari-Paper-Direct-Energy-Weapons-In[…]](https://it.nuda-verita.com/wp-content/uploads/2021/10/Screenshot-2021-10-22-at-13-00-51-Microsoft-Word-Ppr2018-0053ma-Shesspari-docx-Sheshpari-Paper-Direct-Energy-Weapons-In.-e1634921563638-150x150.png)